privacyIDEA Authenticator – der bessere Smartphone-Faktor

Das Smartphone ist nicht mehr wegzudenken. Es ist zum täglichen Begleiter und zum digitalen Spiegelbild der eigenen Identität geworden. Die gesellschaftlichen Implikationen zu erörtern ist heute nicht Thema. Wir nehmen einfach den Fakt wahr.

privacyIDEA 2.19 – Performance, U2F und sichere Smartphone Apps

Heute wurde privacyIDEA 2.19 veröffentlicht. Pakete sind in den Launchpad-Repositories für Ubuntu 14.04LTS und 16.04LTS verfügbar. Über den Python Package Index kann privacyIDEA auf beliebigen Distributionen installiert werden. Neue Funktionen in privacyIDEA Performance bei der Authentifizierung Die Version 2.19 verzeichnet in Labortests einen Geschwindigkeitszuwachs. Die Zeiten für eine Authentifizierungsanfrage konnten um bis zu 72% gesenkt […]

privacyIDEA 2.17 – Mehr Event-Handling und flexiblerer SMS-Versand

privacyIDEA wurde in der Version 2.17 veröffentlicht. Es gibt vier neue Hauptfunktionalitäten. Das Event-Handler-Framework hat zwei weitere Module (Token Hander und Skript Handler) bekommen. Die Challenge-Response REST API wurde erweitert, um einen flexibleren SMS-Versand zu ermöglichen und die Richtlinien können nun auch die Zugehörigkeit eines Benutzers zu einem sekundären Resolver überprüfen. Neue Hauptfunktionen Token Handler […]

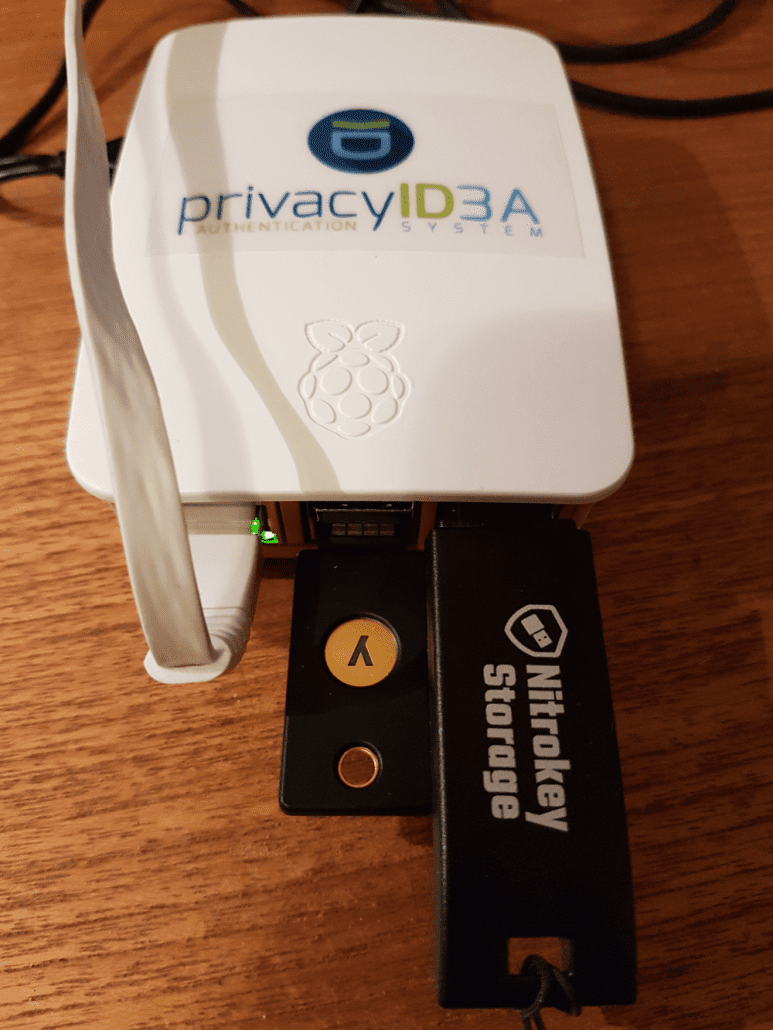

privacyIDEA Ausroll-Station für Yubikey und Nitrokey

In der neuen Integrationsanleitung wird gezeigt, wie Sie eine dedizierte Ausroll-Station erstellen. Diese hilft dabei schnell und einfach initialisierbare Token wie den Yubikey und den Nitrokey mit eigenem Schlüsselmaterial zu versehen.

privacyIDEA 2.10 mit Enrollment Wizard auf dem Univention Corporate Server

privacyIDEA 2.10 ist nun auch auf dem Univention Corporate Server verfügbar. Enrollment-Wizard, Benutzer-Registrierung, Email-Handling Ab gestern Abend stehen die neuen Funktionen Enrollment-Wizard, Benutzer-Registrierung und das verbesserte Management der SMTP-Server mit privacyIDEA 2.10 auch auf dem Univention Corporate Server zur Verfügung. privacyIDEA kann aus dem Univention App Center heraus leicht installiert und aktualisiert werden. Für Ihr individuelles Projekt […]

privacyIDEA 2.10 mit Token Enrollment Wizard, Benutzer-Registrierung und Passwort-Reset

Wir freuen uns, Ihnen mitteilen zu können, dass heute privacyIDEA 2.10 veröffentlicht wurde. Diese Version erleichtert an vielen Stellen die Handhabung für den normalen Benutzer und hilft Ihrem Unternehmen somit Kosten und Aufwände im Help Desk bzw. Benutzer-Support zu sparen. Benutzer-Registrierung und Passwort-Reset In den Richtlinien enthält privacyIDEA nun einen neuen Bereich “Register”. Wenn diese Richtlinie […]

Benutzerregistrierung mit privacyIDEA – Der Blick hinter die Kulissen

Die Entwicklungen für privacyIDEA 2.10 rund um das Thema Benutzerregistrierung laufen auf Hochtouren. In der Version 2.10 von privacyIDEA wird es die Möglichkeit geben, dass sich neue Benutzer registrieren. Im Blog von privacyIDEA.org finden sich weitere technische Details. Neue Szenarien mit Benutzerregistrierung Mit der Möglichkeit, dass sich Benutzer am privacyIDEA-System selber registrieren können, ergeben sich neue […]

Einfaches und sicheres OTP Massendeployment

Wenn in großen Umgebungen mit vielen Benutzern Zwei-Faktor-Authentisierung mit OTP ausgerollt werden soll, ist es oft eine Herausforderung, die Authentisierungsgeräte (Token) an die Benutzer zu verteilen. Die anschließend genutzte Zwei-Faktor-Authentisierung ist nur so sicher, wie die initiale Identifizierung der Benutzer. Da reicht das einfache Passwort nicht immer aus. Denn wenn ein Angreifer nur das Passwort des Benutzers […]