- Leistungen

- Lösungen

- Sicherer Zugriff für Außendienstmitarbeiter

- Sichere Daten der Personalabteilung

- Sichere Patientendaten

- Sichere Anmeldung am Windows PC

- Sicherer Zugriff Ihrer Kunden

- SSH Key Management im Datacenter

- Zwei Faktor Authentisierung an der Universität

- Mehr-Faktor-Authentifizierung für Online-Spiele

- Modernes Online-Banking

- Produkte

- Aktuelles

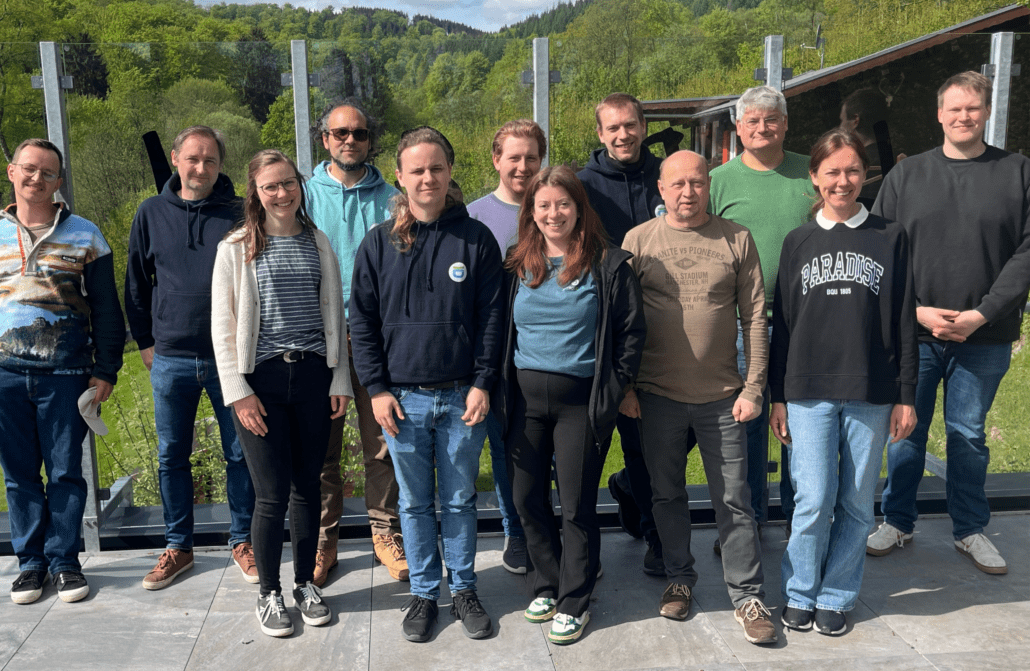

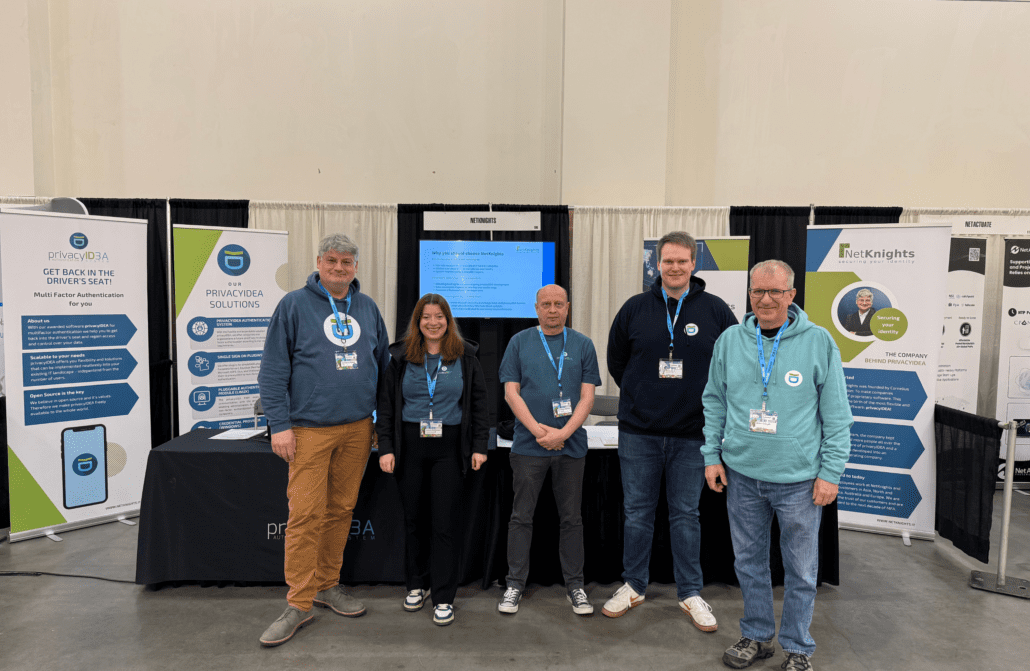

- Unternehmen