privacyIDEA Enterprise Edition und Appliance

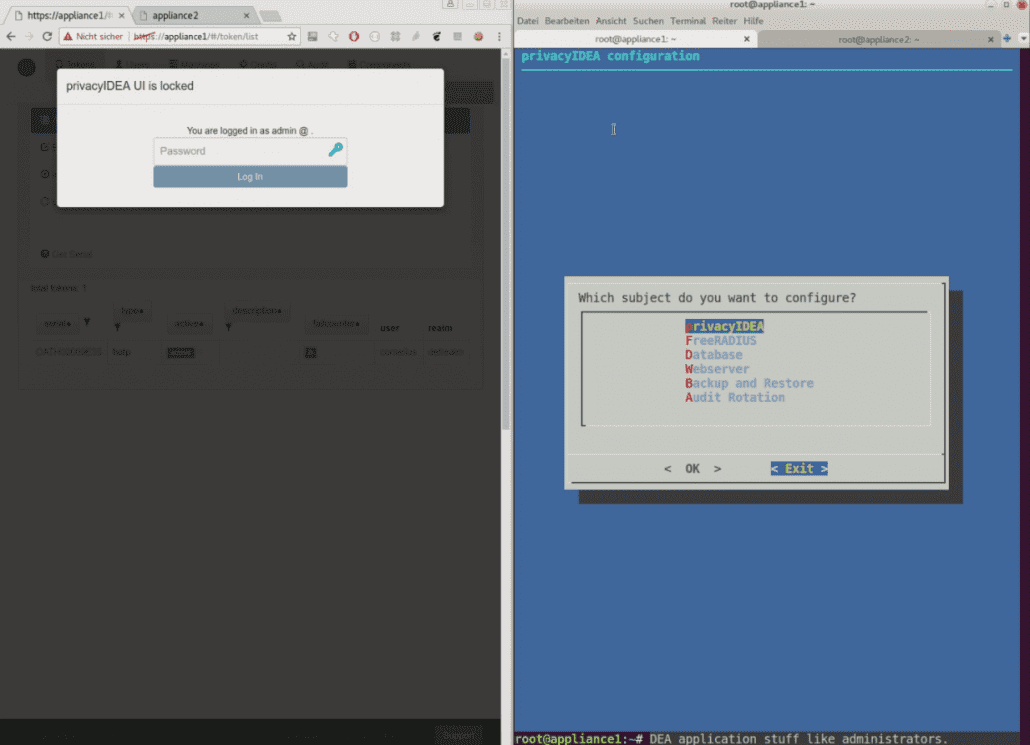

Als neue Leistungen der privacyIDEA Enterprise Edition bietet die NetKnights nun ein eigenes Enterprise-Repository mit stabilen Enterprise-Paketen an. Diese werden kurz auf das eigentliche Feature-Release als ein Bug-Release veröffentlicht. So wird bspw. nach dem allgemeinen Release 2.19 ein Enterprise Release 2.191. veröffentlicht. Das Enterprise-Repository enthält lediglich die Version 2.19.1, nicht die allgemeine Version 2.19. Der Vorteil […]

Einfache Unternehmens-2FA für ownCloud X

Vor wenigen Tagen hat ownCloud seinen Marketplace gestartet. Dieser gestattet die einfache und schnelle Installation von ownCloud Apps in ownCloud. Die privacyIDEA ownCloud App der NetKnights GmbH war eine der ersten verfügbaren Apps im Marketplace. Mit der privacyIDEA ownCloud App kann der Zugang zu einer ownCloud Installation um eine zentral verwaltete Mehr-Faktor-Authentifizierung erweitert werden. Die […]

Zwei-Faktor-Anmeldung überall mittels privacyIDEA LDAP-Proxy

Um die Anmeldung an einer Applikation mit einem zweiten Faktor abzusichern gibt es verschiedene Ansätze, die wir mit privacyIDEA bisher auch verfolgt haben. Zwei-Faktor-Authentifizierung mittels Standard-Protokolle und Plugins Wenn die zu schützende Applikation Standard-Protokolle wie bspw. RADIUS oder SAML unterstützt, dann kann die Überprüfung des zweiten Faktors im RADIUS Server oder im SAML Identity Provider […]

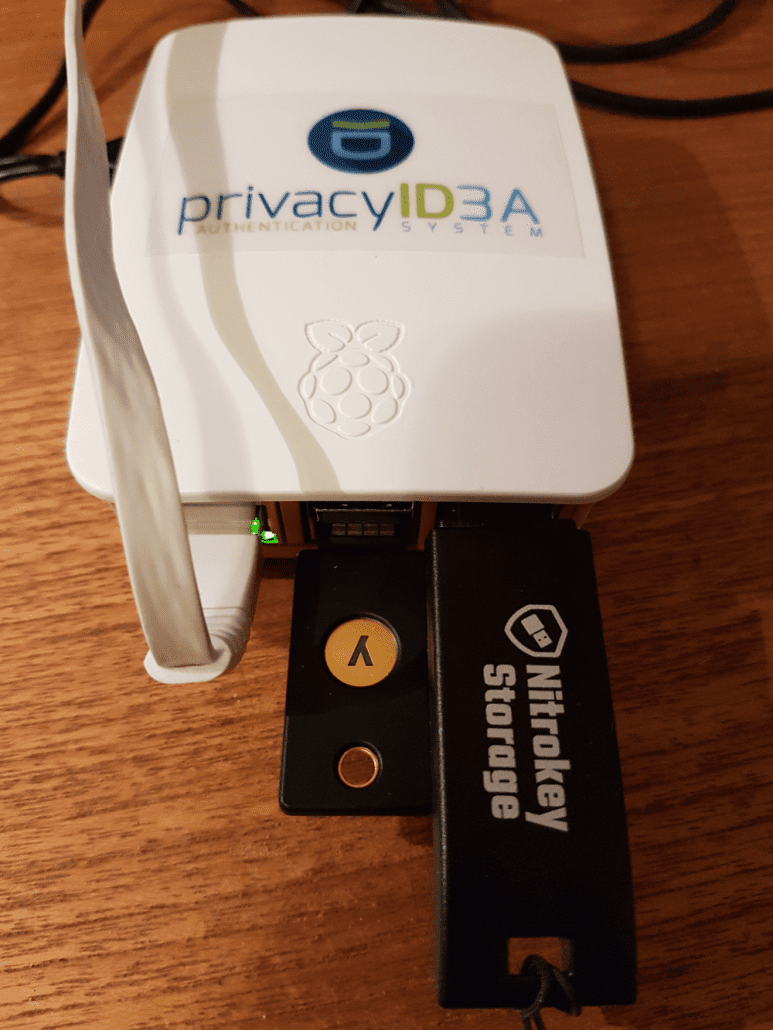

privacyIDEA Ausroll-Station für Yubikey und Nitrokey

In der neuen Integrationsanleitung wird gezeigt, wie Sie eine dedizierte Ausroll-Station erstellen. Diese hilft dabei schnell und einfach initialisierbare Token wie den Yubikey und den Nitrokey mit eigenem Schlüsselmaterial zu versehen.

Zwei-Faktor-Authentifizierung für ownCloud

In dieser Integrationsanleitung wird gezeigt, wie Sie mit der privacyIDEA App unternehmenstaugliche Zwei-Faktor-Authentifizierung für ownCloud einrichten können.

LinOTP nach privacyIDEA migrieren

So migrieren Sie LinOTP schnell nach privacyIDEA. Dabei bleiben all Ihre ausgerollten Token und die Benutzerzuordnungen erhalten.

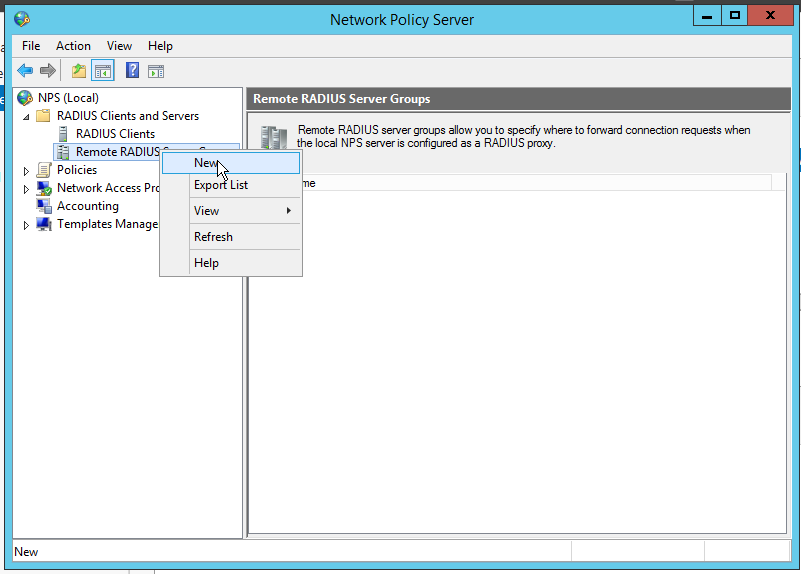

NPS 2012 für Zwei-Faktor-Authentifizierung mit privacyIDEA

Es gibt einen neuen Integration-Guide, wie privacyIDEA mit dem Microsoft Network Protection Server (NPS) betrieben werden kann.

Migration einer proprietären OTP / Zwei-Faktor-Lösung

Leichte Migration eines bestehenden OTP-Systems zu privacyIDEA Oftmals entscheiden sich Kunden, ihr bestehendes, proprietäre OTP-System zur Zwei-Faktor-Authentifizierung abzulösen. Dies hat verschiedene Gründe. Das bestehende System ist zu alt und es gibt keine Updates mehr. Gleichzeitig wird es zu unflexibel. Die für das System verfügbaren Token erfüllen nicht mehr die Anforderungen der heutigen Zeit. Unternehmen wachsen zusammen und jedes […]

Zusätzliche Leistungen für privacyIDEA Support-Kunden: CentOS Repository

Wir bauen unsere Leistungen in den Supportstufen für privacyIDEA aus. Leistungen für Support-Kunden Abhängig von der Support-Stufe beziehen Support-Kunden bereits interessant Leistungen, die privacyIDEA tauglich für den Unternehmenseinsatz machen. Die NetKnights GmbH garantiert die Funktionalität der Software, so dass ein Support-Kunde keine Bedenken wegen des Open Source “No-Warranty”-Disclaimers zu haben braucht. In laut den SLAs definierten […]

OTP Anmeldung an Windows mit dem privacyIDEA Credential Provider

Um die Anmeldung an einem Windows-Desktop besser abzusichern, kann auch dort ein zweiter Faktor eingesetzt werden. In diesem Beispiel wird der privacyIDEA Credential Provider verwendet, um die Anmeldung an einem Windows 8 Desktop nur zuzulassen, wenn der Benutzer im Besitz einer Smartdisplayer OTP-Karte ist. Domänen-Setup mit Univention Corporate Server In diesem Video wird ein Setup mit […]