YubiHSM meets privacyIDEA

Mehr-Faktor-Authentifizierung bedeutet auch Vertrauen. privacyIDEA bietet verschiedene Möglichkeiten, die sensiblen Tokendaten verschlüsselt, sicher abzulegen und somit einen starken Vertrauensanker zu schaffen.

privacyIDEA ist offiziell “Citrix Ready”

privacyIDEA ist “Citrix Ready”. Damit kommt zum Ausdruck, dass Citrix Netscaler und ADC hervoragend mit dem Mehr-Faktor-System privacyIDEA zusammenarbeiten.

Single Sign-on mit privacyIDEA

Unternehmen nutzen immer mehr Cloud-Dienste. Damit wächst die Menge an Accounts sowie auch die Menge an Logindaten. Wenn die Zahl an Benutzernamen und Passwörtern aber stetig zunimmt, erhöhen sich die Schnittstellen und damit die Sicherheitsrisiken. Single Sign-on mit privacyIDEA bietet deshalb die Möglichkeit, eine Identität zentral zu verwalten, um für mehr Sicherheit und Flexibilität zu sorgen.

Mit privacyIDEA 3.0 sicher in die MFA-Zukunft

Wir sind stolz, dass wir heute privacyIDEA 3.0 veröffentlichen können. Denn mit privacyIDEA 3.0 stellen wir die Weichen für eine stabile Zukunft.

privacyIDEA 2.23 verbessert einmal mehr die Einbindung in automatisierte Prozesse

Das Mehr-Faktor-Authentifzierungssystem privacyIDEA 2.23 bietet pre-Event-Handling, wiederkehrende Aufgaben, Monitoring und Statistiken. Dem Administrator stehen somit viele Hilfsmittel zur Hand, um jeglich erdenkliches Szenario wo möglich zu automatisieren, manuelle Arbeitsaufwände zu minimieren und Fehler zu vermeiden.

privacyIDEA Enterprise Edition 2.22.1

Die Enterprise Edition 2.22.1 bring kleinere Bug Fixes im WebUI und im Server. Probleme mit OCRA und TiQR Token wurden behoben. Die Nutzung mit Oracle Datenbanken wurde verbessert. Ein Fehlerroutinge macht die Nutzung von Hardware-Sicherheits-Modulen noch zuverlässiger.

privacyIDEA 2.22 ermöglicht flexiblere Anbindung von Firewalls und VPNs

In privacyIDEA 2.22 kann der Administrator Informationen noch flexibler über das RADIUS-Protokoll an Firewalls oder VPNs zurückgeliefert werden. Der Administrator kann innerhalb privacyIDEA Rückgabe-Werte definieren, die bspw. aus Attributen des Benutzers im Active Directory gelesen werden.

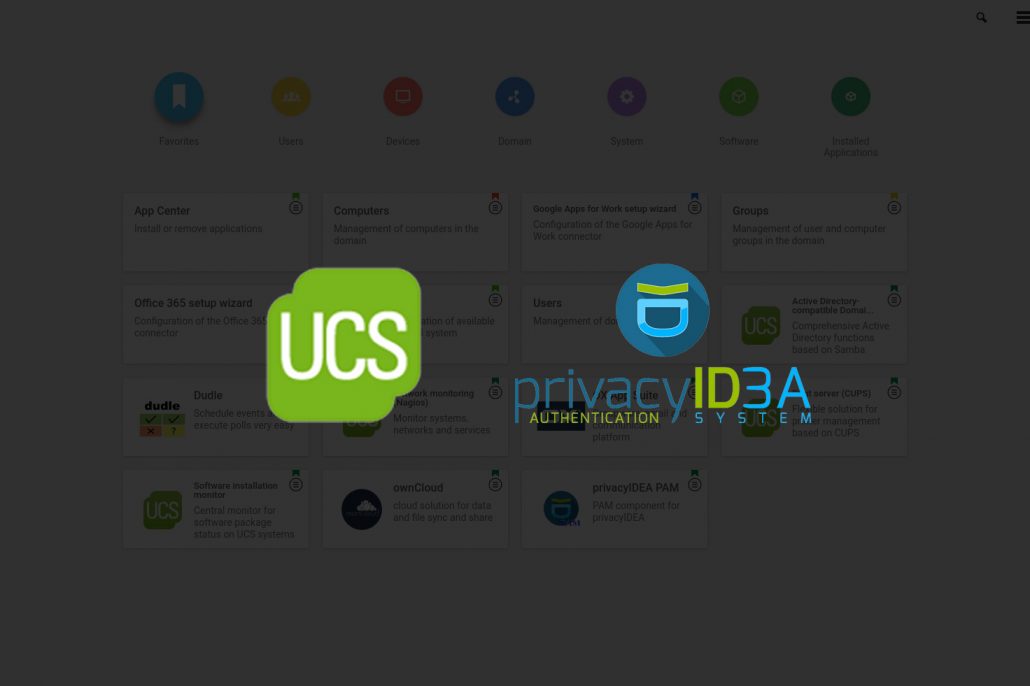

privacyIDEA Enterprise Edition für Univention Corporate Server

Die aktuelle Version 2.21.4 der privacyIDEA Enterprise Edition ist nun auch auf dem Univention Corporate Server verfügbar. Wir berichteten bereits über die Neuerung in privacyIDEA 2.21, von denen nun auch die UCS Anwender profitieren. privacyIDEA kann aus dem Appcenter heraus einfach von der Version 2.20.1 auf 2.21.4 aktualisiert werden.

privacyIDEA Enterprise Edition 2.21.1

Heute wurde die stabile Version 2.21.1 der privacyIDEA Enterprise Edition veröffentlicht. Die Enterprise Edition erscheint in der Version 2.X.1 einige Wochen nach den jeweiligen öffentlichen Releases und enthält notwendige Bugfixes. Lesen Sie mehr über die Neuerungen wie dem sicheren Smartphone-Rollout, über das wir bereits zur Version 2.21 berichteten.

privacyIDEA 2.21 macht 2FA mit Smartphones sicherer

Heute wurde privacyIDEA 2.21 veröffentlicht. Pakete sind in den öffentlichen Launchpad-Repositories für Ubuntu 14.04LTS und 16.04LTS verfügbar. Über den Python Package Index kann privacyIDEA auf beliebigen Distributionen installiert werden.