Mit privacyIDEA PAM 2.7 und Univention Corporate Server 4.1 wird es möglich, Zwei-Faktor-Authentisierung für Administratoren an der Univention Management Console z.B. mit einem Google Authenticator, einem Yubikey oder einem anderen Token zu erzwingen.

Installation privacyIDEA

Installieren Sie als erstes privacyIDEA auf einem beliebigen Univention Server in Ihrem Netzwerk.

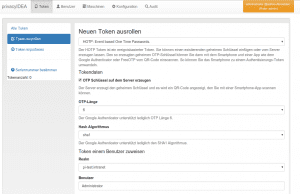

Ausrollen eines Authentisierungs-Tokens

Melden Sie sich dann als administrator@admin an dem privacyIDEA UI an. Erstellen Sie für sich oder einen anderen Administrator einen Token. Bspw. können Sie einen Google Authenticator (Smartphone App im PlayStore oder App Store) ausrollen.

Lassen Sie die Checkbox “OTP-Schlüssel auf dem Server erzeugen” angehakt. So bekommen Sie einen QR-Code angezeigt, den Sie mit dem Google Authenticator auf Ihrem Smartphone einscannen müssen.

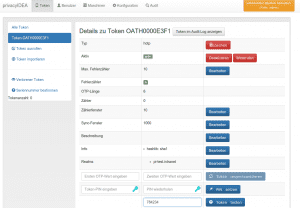

In der Token-Detail-Ansicht können Sie den Token testen.

Geben Sie das Einmalpasswort, das die Google Authenticator App auf Ihrem Smartphone anzeigt, in dem Feld links neben “Token testen” ein.

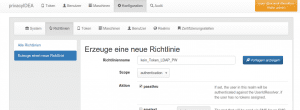

Richtlinie erstellen

Nun erstellen Sie eine Richtlinie, die Folgendes definiert:

Benutzer, die einen Token haben, müssen sich auch mit eben diesem Token anmelden. Benutzer, die keinen Token haben, müssen sich mit Ihrem LDAP-Passwort anmelden. Damit stellen wir sicher, dass sich Benutzer, die noch keinen Token haben, auch gegen privacyIDEA authentisieren können.

Die Richtlinie erstellen Sie unter Konfiguration -> Richtlinien. Wählen Sie den Scope authentication und als Aktion passthru.

Bei Bedarf können Sie die Gültigkeit der Richtlinie weiter beschränken. Für nähere Details sei auf das Online-Handbuch verwiesen oder fragen Sie die NetKnights GmbH.

Nun haben Sie einen funktionierenden privacyIDEA-Server, gegen den sich der Administrator mit dem Google-Authenticator authentisieren muss. Alle anderen Benutzer können sich mit Ihrem LDAP-Passwort gegen privacyIDEA authentisieren.

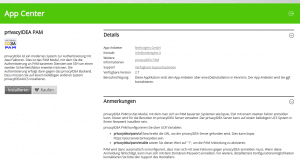

Installation privacyIDEA PAM

Nun müssen Sie auf dem Univention Server, auf dem Sie die UMC mit dem zweiten Faktor schützen wollen, die App privacyIDEA PAM in der Version 2.7 aus dem App Center installieren.

privacyIDEA PAM bietet kein eigenes Web Interface sondern stellt ein PAM Modul bereit, das mit dem privacyIDEA Server kommunizieren kann. Daher muss privacyIDEA PAM auch nicht auf dem gleichen System wie privacyIDEA selber installiert werden.

Wenn Sie die UMC auf mehreren Univention Corporate Servern schützen wollen, so installieren Sie bitte auf all diesen Servern privacyIDEA PAM.

Konfiguration PAM

Technische Hintergründe

Diesen Abschnitt müssen Sie nicht unbedingt lesen. Er hilft lediglich, wenn Sie hinter den Kulissen auf einem tieferen technischen Niveau verstehen möchten, wie die Authentisierung funktioniert.

Ansonsten können Sie gleich zum nächsten Abschnit “Konfiguration” springen.

Das PAM Modul zu privacyIDEA “privacyidea_pam.py” unterstützt die Option try_first_pass. Bei dieser Option wird das aktuell im PAM Stack aktive Passwort an das nächste Modul übergeben. D.h. das privacyIDEA PAM modul erhält als erstes das Passwort, das der Benutzer bereits eingegeben hat. Dies ist sein LDAP-Passwort, mit dem er sich bisher immer an der UMC angemeldet hat.

privacyIDEA PAM sendet dies nun an privacyIDEA. Falls der Benutzer keinen Token hat, wird das Passwort aufgrund der oben eingestellten Policy, erfolgreich authentifiziert. Der Benutzer ist eingeloggt.

Hat der Benutzer jedoch einen Token, so schlägt die Authentifizierung fehlt. Das privacyIDEA PAM Modul fordert ein neues Passwort an. Nämlich das Einmalpasswort des Google Authenticators oder des jeweiligen Tokens.

Der Benutzer bekommt von der UMC eine weitere Passwort-Eingabe angezeigt, in die er nun seinen OTP-Wert eintippen muss.

Konfiguration

privacyIDEA PAM lässt sich bequem über UCR Variablen konfigurieren. Dadurch teilen Sie privacyIDEA PAM mit, wo der privacyIDEA Server steht und dass es aktiviert ist:

ucr set privacyidea/pam/url=https://FQDN/privacyidea ucr set auth/umc/addon/privacyidea=true

Damit haben Sie die Authentisierung gegen privacyIDEA für die UMC bereits aktiviert.

Mit den UCR-Variablen ist die Datei /etc/pam.d/univention-management-console neu geschrieben worden.

Benutzer, denen einen Token zugewiesen wurde, müssen sich nun zusätzlich zu dem Domänen-Passwort auch mit dem OTP-Wert dieses Tokens an der UMC anmelden.

Weitere Token

Sie wollen lieber einen Hardware-Token statt einer App auf dem Smartphone verwenden? Kein Problem – privacyIDEA unterstützt eine breite Anzahl an verschiedenenen Tokentypen.