privacyIDEA Keycloak Provider 1.5.0 veröffentlicht

Die NetKnights GmbH veröffentlicht die Version 1.5.0 des privacyIDEA Keycloak Providers. Es wurden neue Features hinzugefügt und bestehende Funktionen verbessert.

Ankündigung: privacyIDEA auf der FOSS North 2025

Wir freuen uns, dass unser Gründer Cornelius Kölbel auf der FOSS North in Göteborg einen Vortrag über privacyIDEA halten wird. privacyIDEA ermöglicht es IT-Abteilungen, verschiedene Token für zahlreiche Benutzer zu verwalten und bietet starke Sicherheit für bspw. Mitarbeiter-Notebooks.

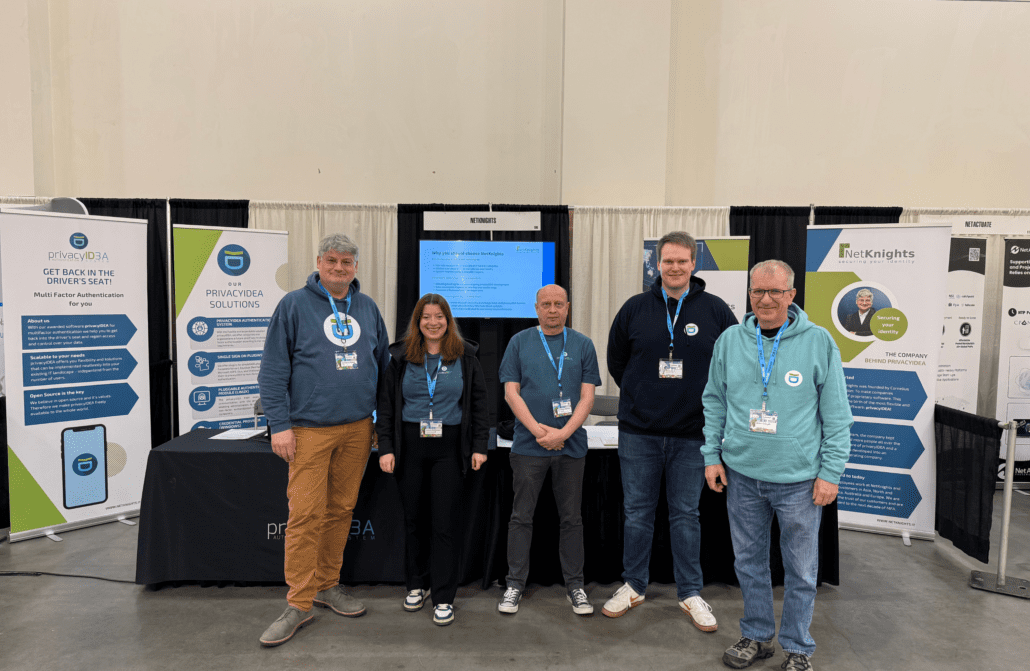

NetKnights goes California: Unser Besuch der SCaLE22x

Das Team der NetKnights nahm an der SCaLE 22x in Pasadena teil und präsentierte die innovative Multi-Faktor-Authentifizierungslösung privacyIDEA. Die SCaLE bot zahlreiche Gelegenheiten für spannende Gespräche. Die Messebesucher schätzten die Möglichkeit, privacyIDEA on premise zu betreiben, was zusätzliche Sicherheit und Kontrolle bietet.

privacyIDEA auf der FOSDEM 2025 in Brüssel

Anfang Februar war privacyIEA Teil der FOSDEM 2025 in Brüssel. Dort konnten interessierte Besucher mehr über Open Source MFA und die Einsatzmöglichkeiten von privacyIDEA erfahren.

Über privacyIDEA und den Support von den NetKnights

Sie überlegen, privacyIDEA in Ihrem Unternehmen einzusetzen und Support von der NetKnights zu beziehen? In diesem Blogbeitrag möchten wir Ihnen mehr über unsere Software privacyIDEA erzählen und was Sie von anderen MFA-Lösungen unterscheidet.

Die NetKnights auf der OLF Conference 2024

Die NetKnights war als Aussteller und Sponsor auf der OLF Conference 2024 in Ohio. Dort wurde privacyIDEA vor einem internationalen Publikum diskutiert, neue Kontakte geknüpft und internationale Kunden wiedergetroffen.

Der privacyIDEA Summit 2024: Ein Rückblick

Am Dienstag, den 15. Oktober 2024, war es endlich soweit: Die NetKnights GmbH lud zum ersten privacyIDEA Summit nach Kassel ein. Kunden und Partner aus ganz Deutschland und Österreich folgten der Einladung und trafen sich für einen Tag voller spannender Diskussionen rund um privacyIDEA, Multi-Faktor-Authentifizierung und aktuelle Themen der IT-Sicherheit.

privacyIDEA Credential Provider 3.6.0 und privacyIDEA Authenticator App 4.4.0 veröffentlicht

Die NetKnights GmbH veröffentlicht die Version 4.4 der privacyIDEA Authenticator App und die Version 3.6 des privacyIDEA Credential Providers. Bei beiden Komponenten wurden neue Features hinzugefügt und bestehende Funktionen verbessert.

10 Jahre NetKnights – Jubiläumsfeier

Um das 10-jährige Bestehen der Firma zu zelebrieren, feierten wir letzte Woche im Renthof in Kassel unsere Jubiläumsfeier. Wegbegleiter, Coaches, Mitarbeiter und deren Partner und Partnerinnen kamen zusammen, um dieses besondere Ereignis zu feiern. Gemeinsam blickten wir auf die 10 Jahre NetKnights zurück. Es wurde viel gelacht und es floss auch die ein oder andere Träne der Rührung.

NetKnights Unkonferenz 2024

Jedes Jahr zieht es das Team der NetKnights zur Unkonferenz für mehrere Tage aus Kassel heraus. Diesmal ging es nach Hohenroda, um dort über Themen zu diskutieren die im Unternehmensalltag nicht genug Raum bekommen und gemeinsam Zeit als Team zu verbringen.